Obwohl ich der Meinung bin, dass es in einem demokratischen Rechtsstaat nicht die Aufgabe der einzelnen Bürger ist, durch technische Maßnahmen für die Sicherheit ihrer Kommunikation zu sorgen, habe ich mich dazu entschlossen, die Voraussetzungen für das Signieren und Verschlüsseln meiner Mails zu schaffen.

Kein ganz einfaches Unterfangen, wenn man mit mehreren Betriebssystem und zahlreichen Geräten hantiert …

Es gibt zwei Standards zur E-Mail-Verschlüsselung – PGP und S/MIME. Mit PGP habe ich mich früher schon beschäftigt und es auch eingesetzt. Allerdings ist die Integration von PGP in iOS und Android nicht ganz einfach. Deshalb habe ich mich für S/MIME entschieden.

Im Netz gibt es zahlreiche Anleitungen, wie E-Mail-Verschlüsselung mit S/MIME unter diversen Betriebssystemen funktioniert. An den folgenden habe ich mich orientiert:

http://www.heise.de/ct/artikel/Brief-mit-Siegel-1911842.html

http://t3n.de/news/mails-verschlusseln-eigentlich-482381/

https://blog.netways.de/2013/07/05/smime-emailsicherheit-auf-android/

Auf detaillierte Anleitungen verzichte ich hier; ich will eher berichten, was glatt gegangen ist und wo es geklemmt hat.

Zertifikat besorgen

E-Mail Zertifikate kosten normalerweise Geld, und zwar jedes Jahr, da viele Zertifikate nur ein Jahr gültig sind. Meines Wissens gibt es momentan nur zwei Zertifizierungsstellen, die für Privatanwender kostenlose, auf ein Jahr befristete Zertifikate ausstellen: Comodo und StartSSL. Ich habe mich für Comodo entschieden.

Zertifikat beantragen, auf den Link in der Antwort-Mail klicken und den Schlüssel in der Schüsselbundverwaltung von OS X ablegen war in wenigen Minuten erledigt. Darauf achten, den Link entweder in Safari oder in Chrome zu öffnen. Nur diese beiden Browser legen den Schlüssel in der Schlüsselbundverwaltung ab; Firefox verhält sich anders.

Mail / OS X

Das Programm Mail ist schnell zu überreden, mit S/MIME zusammenzuarbeiten.

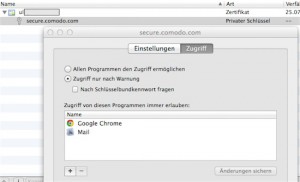

- Schlüsselbundverwaltung starten und nach dem Zerifikat suchen (eigene Mail-Adresse eingeben). Bei der Gelegenheit auch gleich nachschauen, von wem man schon signierte Mails erhalten hat; auch diese öffentlichen Zertifikate landen im Schlüsselbund.

- Auf das Dreieck neben der Mail-Adresse klicken und dann Rechts-Klick auf den Schlüssel.

Mail als Programm für den Zugriff auf den Schlüssel hinzufügen.

- Bei dieser Gelegenheit auch den Schlüssel auf einem externen Medium sichern (Rechts-Klick – kopieren) und in das .p12-Format exportieren (Rechts-Klick exportieren, dann .p12 als Dateiformat auswählen und ein Passwort für den Schutz des Zertifikats vergeben).

Unbedingt eine Kopie des Zertifikats aufbewahren, wenn die Gültigkeit abgelaufen ist. Wer sein „altes“ Zertifikat wegschmeisst, kann ältere, verschlüsselte Mails nicht mehr lesen! - Unter OS X ist jetzt alles erledigt. Nach einem Neustart von Mail tauchen beim Schreiben einer E-Mail zwei neue, kleine Symbole auf: ein Schloss für das Verschlüsseln und ein Siegel für das Signieren.

Bewertung: Schnell und problemlos einzurichten!

Mail / iOS

Auch die Mail-App von iOS kann prinzipiell mit S/MIME umgehen. Allerdings sind die einzelnen Schritte nicht ganz so einfach zu erledigen wie unter OS X.

iOS akzeptiert das Zertifikat nur im .p12-Format. Am einfachsten schickt man sich selbst eine Mail mit dem Zertifikat als Anhang; das ist unter Sicherheitsgesichtspunkten OK, da wir im vorigen Schritt das exportierte Zertifikat mit einem starken Passwort geschützt haben.

- Mail mit dem Anhang auf iPad/iPhone öffnen. Auf den Anhang mit der Endung .p12 drücken, dann auf „Installieren“ und zum Schluss das Passwort eingeben.

- Einstellungen starten, zu „Mail, Kontakte, Kalender“ gehen, den Mail-Account auswählen (zweimal hintereinander) und dann unter „Erweitert“ – „S/MIME“ das Zertifikat für Signieren und Verschlüsseln auswählen.

- Im Prinzips war’s das schon. Fast .. Damit mit einem Empfänger verschlüsselt gemailt werden kann, muss man einmal sein Zertifikat bestätigen. Auf den Absendernamen tippen, im anschließenden Fenster auf “ Zertifikat anzeigen“ gehen und dann (falls als vertrauenswürdig eingestuft) das Zertifikat installieren.

Bewertung: Das ist gut zu schaffen und dauert nicht sehr lange. Extra Arbeit macht das manuelle Bestätigen der Zertifikate von Absendern.

Android

Android hat ein Problem mit S/MIME. Meines Wissens gibt es keine Mail-App für Android, die „out of the box“ S/MIME kann.

Wer unter Android Mails mit S/MIME signieren und verschlüsseln will, braucht neben seiner Mail-App noch eine zusätzliche App. Am bekanntesten ist wohl die App Djigzo. Aber so weit kam ich gar nicht…

Als ich in der Mail-App von Android 4.4.4 mein Zertifikat durch antippen des .p12-Anhangs installieren wollte, kam zum Abschluss eine Meldung, die ich schon kenne und hasse: „Zur Verwendung des Anmeldeinformationsspeichers müssen Sie eine PIN oder ein Passwort für die Display-Sperre festlegen“. Einfacher gesagt: Das Signieren und Verschlüsseln von E-Mails funktioniert unter Android nur, wenn ich jedes Mal, wenn der Bildschirm auf dunkel schaltet, eine PIN oder ein Passwort eingebe, um das Gerät wieder zum Leben zu erwecken.

Ich kenne das schon von der VPN-Einrichtung. Und schon damals hat mich das so genervt, dass ich die VPN-Verbindung wieder gelöscht habe und sie nur bei dringendem Bedarf wieder neu einrichte.

Man könnte nun argumentieren, dass es gut ist, dass Android den Benutzer zu mehr Sicherheit zwingt. Ich sehe das nicht so. In einer sicheren Umgebung sollte das Smartphone auch ohne Display-Sperre genutzt werden können. Ich habe keine Ahnung, wie man die aufgezwungene Display-Sperre aushebeln kann. Eine schnelle Recherche in diversen Foren hat zu keinem Ergebnis geführt.

Android bleibt also vorläufig außen vor. Ich werde signierte und verschlüsselte Mails mit anderen Geräten/Betriebssystemen empfangen und versenden.

Bewertung: Insgesamt recht umständlich (2 getrennte Apps) und nicht sehr benutzerfreundlich.